在软件安全领域,我们常说「安全左移」。这意味着安全不应该仅仅是系统上线前的「打补丁」工作,而应该贯穿于软件开发的整个生命周期,从需求设计、架构评审,一直到编码实现。而在这其中,安全编码规范,无疑是构建架构安全的「第一道防线」。

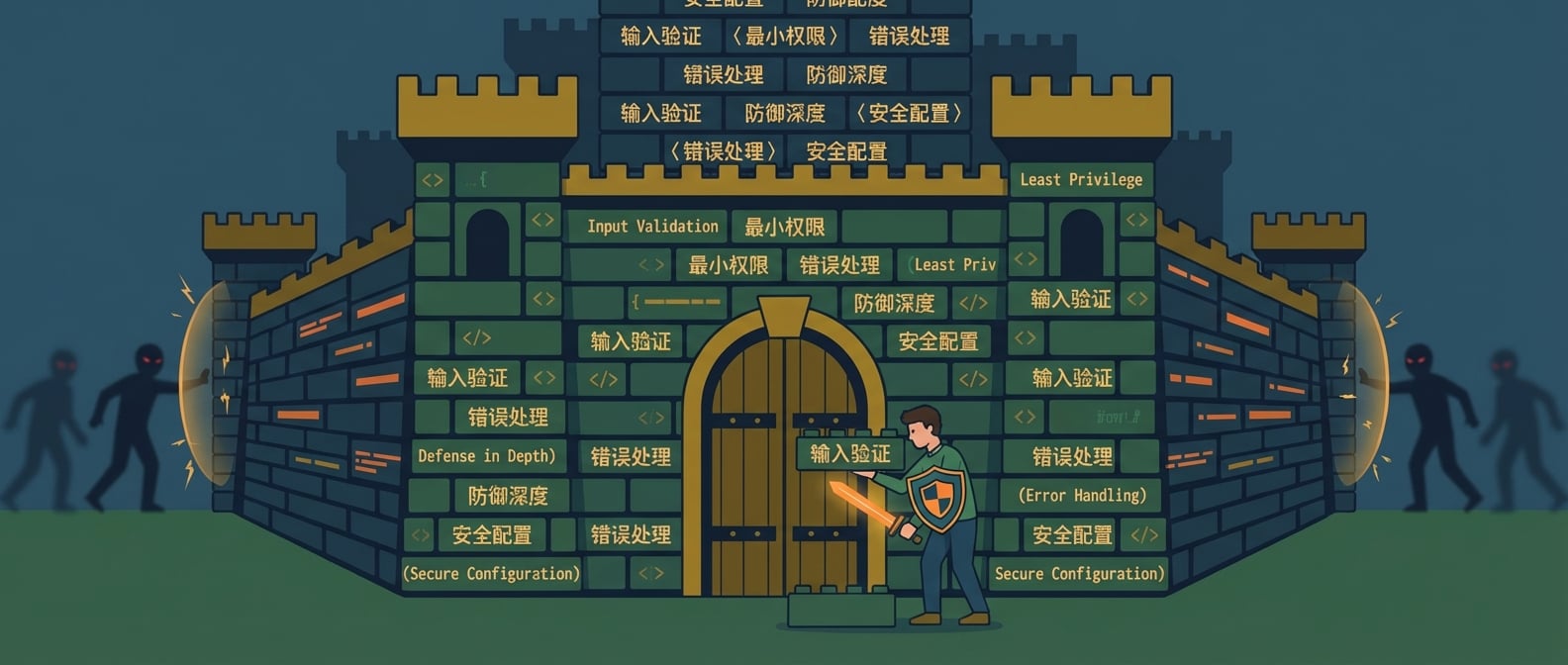

雪狼今天想和大家聊聊,如何通过制定和执行一套严谨的安全编码规范,让我们的每一行代码都成为抵御攻击的「坚固砖石」,从源头上提升系统的安全性,而非等到漏洞爆发后才「亡羊补牢」。

一、代码的「破绽」:安全隐患的源头#

为什么说安全编码是「第一道防线」?因为绝大多数的安全漏洞,都源于不安全的编码实践。这些「破绽」可能来自:

-

输入处理不当:SQL 注入、XSS(跨站脚本攻击)、路径遍历等,都与对用户输入未经充分验证和过滤直接使用有关。

-

身份认证与授权缺陷:弱密码、会话劫持、权限绕过等。

-

敏感数据泄露:明文存储密码、密钥硬编码、日志记录敏感信息等。

-

错误处理不当:向用户暴露详细的错误信息,为攻击者提供了有价值的线索。

-

不安全的配置:默认弱配置、开放不必要的端口、使用过期或有漏洞的依赖库。

这些「破绽」的存在,就像一座坚固堡垒上微小的裂缝,一旦被攻击者发现并利用,足以导致整个系统的崩溃。

二、安全编码的「基石」:构筑坚固防线#

安全编码规范,就是一套指导开发人员编写安全代码的「黄金法则」。它并非高深莫测的技术,而是日常开发中需要养成的良好习惯。

1. 输入验证与过滤:守住「入口关」#

-

所有外部输入都是不可信的:无论是用户输入、API 参数、文件上传,还是来自其他服务的输入,都必须进行严格的验证和过滤。

-

白名单机制优先:只允许已知安全的字符集、格式、长度通过,而非试图过滤所有已知恶意输入。

-

针对性编码输出:根据输出上下文(HTML、JavaScript、URL、SQL 等),对输出数据进行恰当的编码,防止 XSS、SQL 注入等。

-

比喻:海关检查:

输入验证与过滤就像海关检查。所有进入国境(系统)的物品(数据),无论来源,都必须经过严格的审查和放行,不符合规定的坚决拒绝入境。

2. 最小权限原则:控制「权力」的边界#

-

程序/服务只拥有完成其任务所需的最小权限:不给超额权限,防止权限滥用。

-

用户权限隔离:不同角色的用户,拥有不同的操作权限。

-

数据库权限分离:应用使用的数据库账户,只拥有数据读写权限,避免拥有管理权限。

-

比喻:军衔制度:

最小权限原则就像军队的军衔制度。每个士兵只拥有其军衔和职责所对应的权力,绝不会给普通士兵发放将军的权限。

3. 安全的错误处理与日志:不泄露「情报」#

-

不向外部暴露敏感错误信息:避免在生产环境中显示堆栈跟踪、数据库错误信息等。

-

统一的错误处理机制:捕获所有异常,并进行安全处理。

-

日志记录安全:不记录用户密码、密钥等敏感信息。日志本身也需要加密和保护。

-

比喻:战地医院:

安全的错误处理就像战地医院。伤员(错误)被迅速接走处理,但对外(用户)只告知伤员已得到救治,绝不泄露伤情(详细错误信息),以免被敌人(攻击者)利用。

4. 敏感数据保护:守护「宝藏」#

-

加密存储敏感数据:数据库中的密码、密钥、个人身份信息等。

-

使用安全的密钥管理服务:避免密钥硬编码。

-

传输加密:使用 HTTPS 等协议保护数据传输安全。

-

比喻:银行保险库:

敏感数据保护就像银行的保险库。最珍贵的宝藏(敏感数据)被多重加密、严格管理,只有授权人员才能在层层验证后接触。

5. 依赖管理与更新:堵住「后门」#

-

定期更新依赖库:及时修复已知的第三方库漏洞。

-

使用依赖扫描工具:自动检测项目依赖中存在的已知漏洞。

-

比喻:门窗检查:

依赖管理就像定期检查家里的门窗。即使我们自己家固若金汤,但如果门窗(依赖库)有了破损,也可能给不法分子可乘之机。

三、推行安全编码规范:从「知」到「行」#

制定规范只是第一步,更重要的是将其融入开发流程,让其真正落地。

-

培训与教育:定期对开发人员进行安全编码培训。

-

代码评审:将安全作为代码评审的重要环节。

-

自动化工具:引入静态代码分析(SAST)、动态代码分析(DAST)工具,自动检测代码中的安全漏洞。

-

安全基线:设定代码安全基线,不满足基线的代码不允许合并。

-

文化建设:在团队中建立「安全优先」的文化,让每个人都成为安全的守护者。

结语#

安全编码规范,是架构安全的「第一道防线」,也是最基础、最经济、最有效的防线。它要求我们从代码的源头抓起,让每一位开发者都成为安全的践行者。

这并非意味着要把所有人都变成安全专家,而是要将安全融入到日常的编码习惯中,让安全成为一种「自然反应」。

正如《礼记·大学》所言:「修身、齐家、治国、平天下。」 对于软件系统而言,安全亦是如此,从「修身」(安全编码)开始,才能逐步达到「平天下」(系统安全)。