各位前端的同仁们,我是雪狼。咱们之前一路高歌猛进,从 Serverless 的基本概念,到边缘计算,再到手把手搭建全栈应用,一路走来是不是觉得「如虎添翼」 ?

但很快,一个更深层次、也更让人心绪不宁的问题可能会悄悄爬上你的心头:我的 Serverless 应用,它安全吗? 那些散落在云端的函数,就像一个个「无主之地」,会不会成为黑客的温床?这种担忧,再正常不过了。

在传统的架构中,我们的后端服务器,像一座「中世纪城堡」 ,藏在层层叠叠的物理防火墙和私有网络之后,给人一种天然的安全感。而 Serverless 应用呢?它更像是一座繁忙而开放的「现代化国际机场」 ,拥有成百上千个对外开放的「登机口」 (也就是你的那些 API 端点,或者说 Serverless Functions)。

这种架构的巨变,要求我们的安全思维,也必须从过去那种「守卫城堡」 的模式,彻底升级为「运营安检」 的模式。我们不再是只需要守住一个巨大的城门就高枕无忧,而是要在每一个「登机口」,都设立最严格、最精密的安检程序。这个贯穿始终的核心原则,就是赫赫有名的「零信任(Zero Trust)」 安全模型。今天,雪狼就带你武装好你的 Angular 全栈应用,让它在云端坚不可摧!

第一道防线:守护你的云函数 —— 做好每一个「登机口安检」#

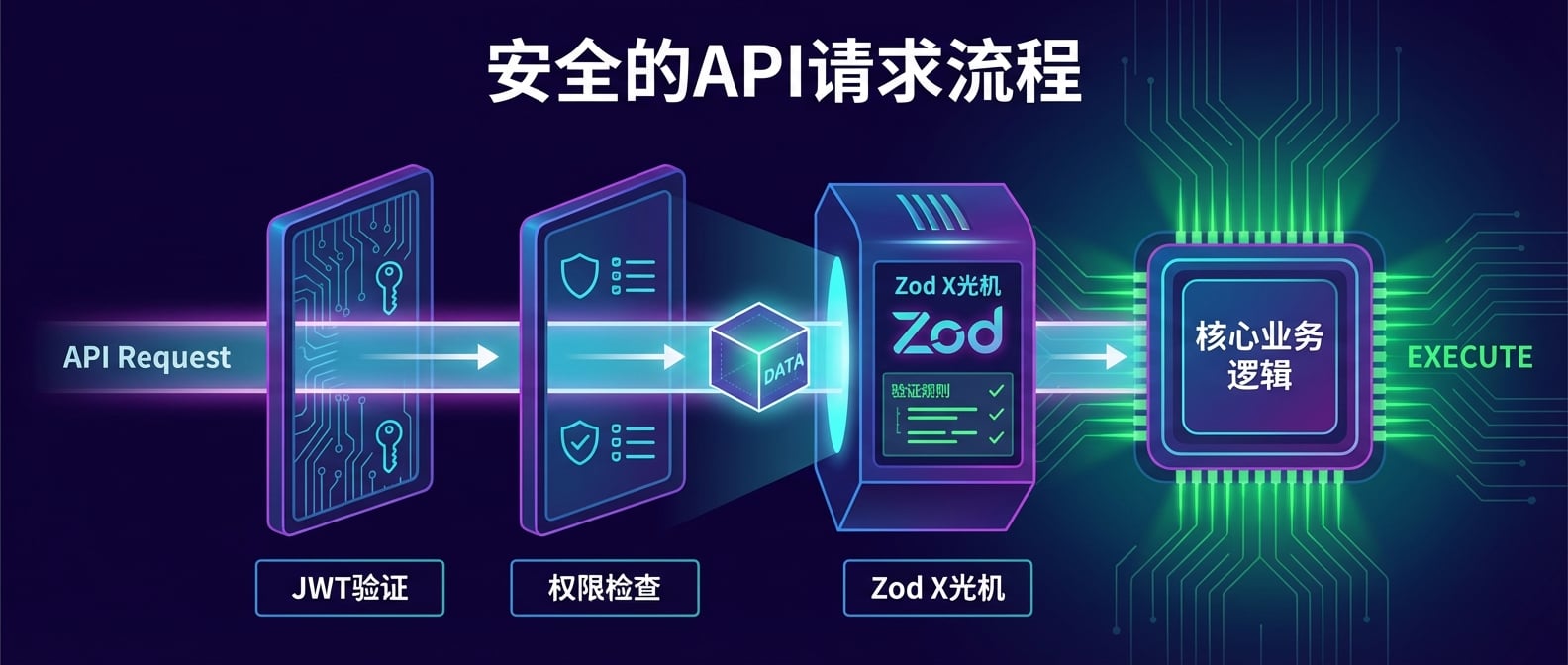

「零信任」 原则的核心,就是不要信任任何内外来源,所有访问都必须经过验证。在 Serverless 架构中,这意味着你的每一个云函数,都是一个潜在的「登机口」 ,也是一个潜在的攻击入口。因此,你的大部分安全工作,都应该在函数内部,为每一个「登机口」做好最严格的安检。

1. 身份验证 (Authentication) —— 「你是谁?请出示证件!」#

这是「登机口安检」的第一步,也是最基本的一步。任何不对外公开的 API,都必须先验证用户的真实身份。在现代 Web 应用中,最通用、最可靠的「身份证」就是 JWT (JSON Web Token)。

-

身份证明的生成流程:

-

你的 Angular 应用不会直接处理复杂的登录逻辑,而是会巧妙地集成一个第三方认证服务(比如 Auth0、Firebase Auth、Clerk 等)。这些专业服务会帮你处理用户注册、登录、密码管理等所有繁琐且高风险的工作。

-

当用户通过这些服务成功完成登录后,认证服务就会「盖章」,颁发一个有时效性的 JWT「身份证」给你的 Angular 应用。

-

在 Angular 应用中,通过一个精巧的

HttpClientInterceptor拦截器,我们可以自动地将这个 JWT「身份证」妥善地放在每一个发往你 Serverless API 的请求的Authorization头里(格式通常是Authorization: Bearer <jwt_token>)。整个过程对业务代码来说是透明的,简直是「润物细无声」。

-

-

云函数内的「证件查验」:

在你的每一个 Serverless 函数的入口处,第一件事,也是绝对不能省略的一件事,就是校验这个 JWT 的合法性。你需要检查令牌是否过期、签名是否正确(有没有被篡改)、颁发者是否可信等。如果 JWT 无效、被篡改或已过期,立即返回

**401 Unauthorized**错误,就像安检员发现假证件一样,坚决终止后续所有操作!

2. 授权 (Authorization) —— 「你有权登机吗?去哪里?」#

通过了身份验证,仅仅知道「你是谁」还不够。我们还需要知道「你有什么权限」 。一个普通用户,不应该有权限删除别人的数据,就像一个普通乘客,不能随意进入驾驶舱一样。

-

权限信息的封装:

JWT 的妙处在于,它不仅包含了用户的身份(通常是

sub字段,表示 Subject,用户 ID),还可以巧妙地嵌入用户的「角色」 或「权限范围」 (比如scope字段,或者你自定义的claims,如role: 'admin',permissions: ['delete_post', 'edit_user'])。 -

云函数内的「权限检查」:

在你的函数核心逻辑执行前,必须像严格的登机口管理员一样,仔细检查这些权限信息。

// api/delete-post.ts (这是一个 Serverless Function 示例,用于删除帖子)

import type { VercelRequest, VercelResponse } from '@vercel/node';

// 假设你有这样一个工具函数来验证 JWT 并解析出用户信息

// 实际生产中会使用专业的 JWT 库和认证服务 SDK

async function validateJwt(authorizationHeader: string | undefined): Promise<{ userId: string; role: string } | null> {

if (!authorizationHeader || !authorizationHeader.startsWith('Bearer ')) {

return null;

}

const token = authorizationHeader.split(' ')[1];

try {

// 假设这里是 JWT 验证逻辑,比如解析、校验签名、检查过期时间

// 这里仅作示意,实际会更复杂

const decodedPayload = JSON.parse(Buffer.from(token.split('.')[1], 'base64').toString());

// 模拟从 JWT Payload 中获取用户信息和角色

return { userId: decodedPayload.sub, role: decodedPayload.role || 'user' };

} catch (error) {

console.error('JWT validation failed:', error);

return null;

}

}

export default async function handler(req: VercelRequest, res: VercelResponse) {

// 1. 身份验证:首先检查用户是不是合法身份

const user = await validateJwt(req.headers.authorization as string);

if (!user) {

return res.status(401).json({ error: 'Unauthorized: Invalid or missing token.' });

}

// 2. 授权检查:判断该用户是否有执行此操作的权限

if (user.role !== 'admin' && user.role !== 'moderator') { // 只有管理员和版主可以删除帖子

return res.status(403).json({ error: 'Forbidden: You do not have permission to delete posts.' });

}

// 假设帖子 ID 从请求参数中获取

const postId = req.query.id as string;

if (!postId) {

return res.status(400).json({ error: 'Post ID is required.' });

}

// ... 执行删除帖子的核心业务逻辑 ...

// 例如:await deletePostFromDatabase(postId);

return res.status(200).json({ message: `Post ${postId} deleted successfully by ${user.userId}.` });

}3. 输入验证 (Input Validation) —— 「别相信任何『登机行李』」#

各位谨记:永远不要相信来自客户端的任何数据! 每一个请求的 body、query 参数,甚至 URL 路径,都可能是「危险品」,里面可能藏着恶意代码或畸形数据。这就像机场安检,即使乘客身份合法,行李也必须过 X 光机。

-

验证流程:在你的云函数处理任何业务逻辑之前,必须使用一个强大的模式校验库(如

zod、joi或yup)对所有传入的数据进行严格的格式、类型、长度和内容校验。 -

云函数内的「X 光扫描」:

import { z } from 'zod'; // 以 zod 为例,这是一个非常流行的 TypeScript 优先的校验库 // 定义一个 Zod Schema,描述我们期望的创建帖子数据的结构和约束 const CreatePostSchema = z.object({ title: z.string().min(5, '标题至少需要5个字符').max(100, '标题不能超过100个字符'), content: z.string().min(20, '内容至少需要20个字符').max(5000, '内容过长'), tags: z.array(z.string()).max(5, '最多5个标签').optional(), // 标签是可选的 }); // ... 在你的 Serverless Function 的入口处 ... // req.body 通常是一个字符串,需要先 JSON.parse const requestBody = typeof req.body === 'string' ? JSON.parse(req.body) : req.body; // 对传入的请求体进行安全校验 const validationResult = CreatePostSchema.safeParse(requestBody); if (!validationResult.success) { // 如果验证失败,立即返回 400 Bad Request 错误,并附带详细的错误信息 return res.status(400).json({ error: 'Invalid input data', details: validationResult.error.issues // Zod 会提供非常友好的错误详情 }); } // 只有在数据完全通过验证后,才安全地使用验证后的数据继续操作 const { title, content, tags } = validationResult.data; // ... 执行创建帖子的核心业务逻辑,比如写入数据库 ...输入验证能有效防止 SQL 注入攻击、跨站脚本(XSS)攻击、缓冲区溢出等一系列常见的安全问题,是构建健壮应用的关键。

第二道防线:保护你的网络与环境 —— 筑牢「机场整体安防」#

除了在每个「登机口」(云函数)做好细致的安检,咱们还得从宏观层面,筑牢整个「机场」(应用环境)的整体安防。这就像除了检查旅客行李,还得确保机场的围墙坚固,监控系统健全。

1. 环境变量 —— 你的「绝密保险库」#

各位,这已经是老生常谈了,但雪狼还是要不厌其烦地强调:你的数据库密码、第三方服务的 API Key、加密密钥等所有敏感信息,必须存储在 Serverless 平台的环境变量中!绝不能硬编码在代码里,更不能提交到 Git 仓库!

这就像把你的「绝密文件」 妥善保管在保险库里,只有授权的「特工」(Serverless Functions)才能在执行任务时临时取出使用,用完即焚,不留痕迹。

2. CORS (跨源资源共享) —— 精准的「入境许可」#

在 Web 开发中,CORS (Cross-Origin Resource Sharing) 是前端和后端通信时不得不面对的问题。但在这里,它也是一道重要的安全防线。

-

错误示范:千万不要图省事,在你的云函数响应头里设置

Access-Control-Allow-Origin: '*'。这等同于向全世界宣告「我的机场大门永远敞开,谁都能来,谁都能走」,这会让你的 API 暴露在各种跨站攻击的风险之下。 -

正确姿势:你应该精准地设置为你 Angular 应用部署后的具体域名。例如:如果你的 Angular 应用部署在

https://www.my-awesome-app.com,那么就应该设置为Access-Control-Allow-Origin: 'https://www.my-awesome-app.com'。这就像机场只允许持有特定机票的旅客入境,严格控制来源,大大提高了安全性。

// 在 Serverless Function 中配置 CORS

const headers = {

'Content-Type': 'application/json',

'Access-Control-Allow-Origin': 'https://www.your-angular-app.com', // 务必替换成你的 Angular 应用域名

'Access-Control-Allow-Methods': 'GET, POST, OPTIONS', // 允许的 HTTP 方法

'Access-Control-Allow-Headers': 'Content-Type, Authorization', // 允许的请求头

};

if (request.method === 'OPTIONS') {

// 处理预检请求 (Preflight request)

return new Response(null, { status: 204, headers });

}

// 实际业务逻辑处理后,在 Response 中添加 headers

return new Response(JSON.stringify(data), { status: 200, headers });3. 速率限制与防火墙 —— 「智能门禁」与「防爆墙」#

大多数现代 Serverless 平台(特别是像 Cloudflare 这样的边缘平台)都提供了开箱即用的强大安全工具,它们就是你的「智能门禁」 和「防爆墙」 :

-

速率限制 (Rate Limiting):配置规则,限制单个 IP 地址、或某个用户在单位时间内的请求次数。这能有效防止暴力破解密码、DoS (Denial of Service) 攻击以及滥用你的 API。

-

WAF (Web Application Firewall):Web 应用防火墙,就像一个智能的「安全卫士」 ,它能够自动拦截已知的恶意请求模式(比如 SQL 注入尝试、XSS 攻击),屏蔽来自恶意 IP 地址的流量,甚至可以根据地理位置或特定请求特征来过滤流量。这些强大的功能,很多时候你只需简单的配置就能启用,大大降低了安全防护的成本和门槛。

充分利用这些平台提供的安全能力,能让你的 Serverless 应用如虎添翼,在云端高枕无忧。

结语 —— 「凡事预则立,不预则废」#

各位前端的同仁们,Serverless 架构的安全,并非更难,它只是要求我们改变思维范式。它要求我们从过去那种依赖「边界防御」的「城堡思维」,彻底转变为一种深入到每一次请求、每一个函数调用的「零信任」 安检思维。

这就像《中庸》里说的:

「凡事预则立,不预则废。」

其意为:

任何事情,事先有准备就可以成功,没有准备就必然会失败。

在安全领域,更是如此!

通过在你的每一个云函数中,都严格执行「身份验证、授权、输入验证」 这套安检「三连」,并充分利用平台提供的环境变量、精细的 CORS 配置、以及强大的速率限制和 WAF 防火墙工具,你就能构建出一个不仅性能卓越、弹性伸缩,而且安全坚固的现代化 Angular 全栈应用。

在这个充满挑战但也充满机遇的新世界里,你的每一个函数,都将成为一座固若金汤的堡垒,你的每一个应用,都将「百毒不侵」 。安全,不是束缚,而是你走向更高层次全栈开发的「护身符」 !